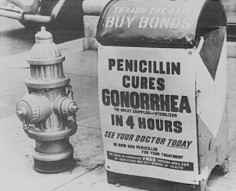

Mikrosiłacz

19 kwietnia 2008, 08:41Zespół badaczy z Uniwersytetu Arizona oraz Uniwersytetu Columbia odkrył cechę, dzięki której powodująca rzeżączkę bakteria zasługuje nie tylko na miano mikroorganizmu szkodliwego dla człowieka, ale też... jednego z największych siłaczy świata, oczywiście w porównaniu do rozmiarów własnego ciała, czyli pojedynczej komórki.

Dziura w procesorach pozwala zaatakować Windows i Mac OS X

20 października 2016, 09:22W procesorach Haswell Intela znaleziono lukę, która pozwala napastnikowi na ominięcie technologii ASLR (address space layout randomization) wykorzystywanej przez wiele współczesnych systemów operacyjnych, w tym Windows, Linuksa czy Mac OS X.

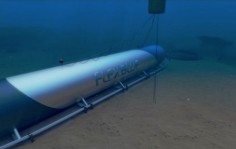

Flexblue - podwodna elektrownia atomowa

21 stycznia 2011, 20:22Francuska państwowa firma DCNS, wyspecjalizowana w budowie okrętów wojennych, wpadła na pomysł budowania podwodnych elektrowni jądrowych. Firma ma zamiar opracować reaktor, przeznaczony do zatopieniu w morzu, którzy będzie przesyłał energię na wybrzeże.

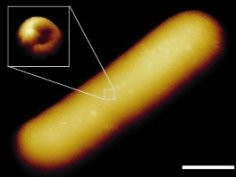

Sfilmowano, jak układ odpornościowy zabija bakterie

8 maja 2019, 11:31Po raz pierwszy sfilmowano, jak podczas odpowiedzi immunologicznej ludzkie białka "dziurawią" osłony komórkowe bakterii. Cały proces jest tak pomyślany, by komórki organizmu gospodarza miały czas zabezpieczyć się przed atakiem.

Pozornie bezsensowny pokaz po, a nie przed atakiem

19 grudnia 2014, 12:55Wbrew temu, co dotąd sądzono o funkcji jaskrawego ubarwienia, należący do rodziny pasikonikowatych górski Acripeza reticulata zawsze demonstruje swój czerwono-niebiesko-czarny odwłok po, a nie przed atakiem drapieżnika.

Dwukrotne narodziny

9 czerwca 2008, 10:33Macie Hope, miesięczna córka Chada i Keri McCartneyów, przyszła na świat dwukrotnie. Raz w 6. miesiącu ciąży, gdy lekarze z Teksańskiego Szpitala Dziecięcego w Houston zoperowali guz, który mógłby zabić dziewczynkę przed planowanym terminem porodu. I drugi, 3 maja, podczas "ostatecznych" narodzin.

Fatalny stan zabezpieczeń menedżerów haseł

3 marca 2017, 12:23Eksperci z niemieckiego Instytutu Fraunhofera przeanalizowali 9 najpopularniejszych menedżerów haseł dla Androida i odkryli luki bezpieczeństwa w każdym z nich. Niektóre z analizowanych programów przechowywały hasła w formie otwartego tekstu lub też zawierały w kodzie źródłowym klucze, pozwalające na odszyfrowanie haseł

Zmarł Paul Baran - twórca podstaw internetu

28 marca 2011, 12:57Zmarł Paul Baran, twórca technologii leżącej u podstaw internetu. Baran w latach 60. ubiegłego wieku wpadł na pomysł rozproszenia sieci komputerowych, dzięki czemu ewentualny atak na infrastrukturę nie zakłóciłby całkowicie komunikacji

Cold-boot attack: szyfrowanie nie chroni

31 lipca 2008, 14:56Naukowcy z Princeton University dowodzą, że szyfrowanie dysków twardych, które jest powszechnie stosowane do zabezpieczania danych, w pewnych warunkach zupełnie ich nie zabezpiecza. Akademicy zaprezentowali nowy typ ataku, który nazwali "cold-boot attack".

FBI ostrzega przed ransomware

22 stycznia 2015, 09:50FBI informuje o rosnącej liczbie infekcji oprogramowaniem typu ransomware. Ofiarami cyberprzestępców padają zarówno użytkownicy indywidualni jak i przedsiębiorstwa. Biuro zaleca instalowanie oprogramowania blokującego wyskakujące okienka.